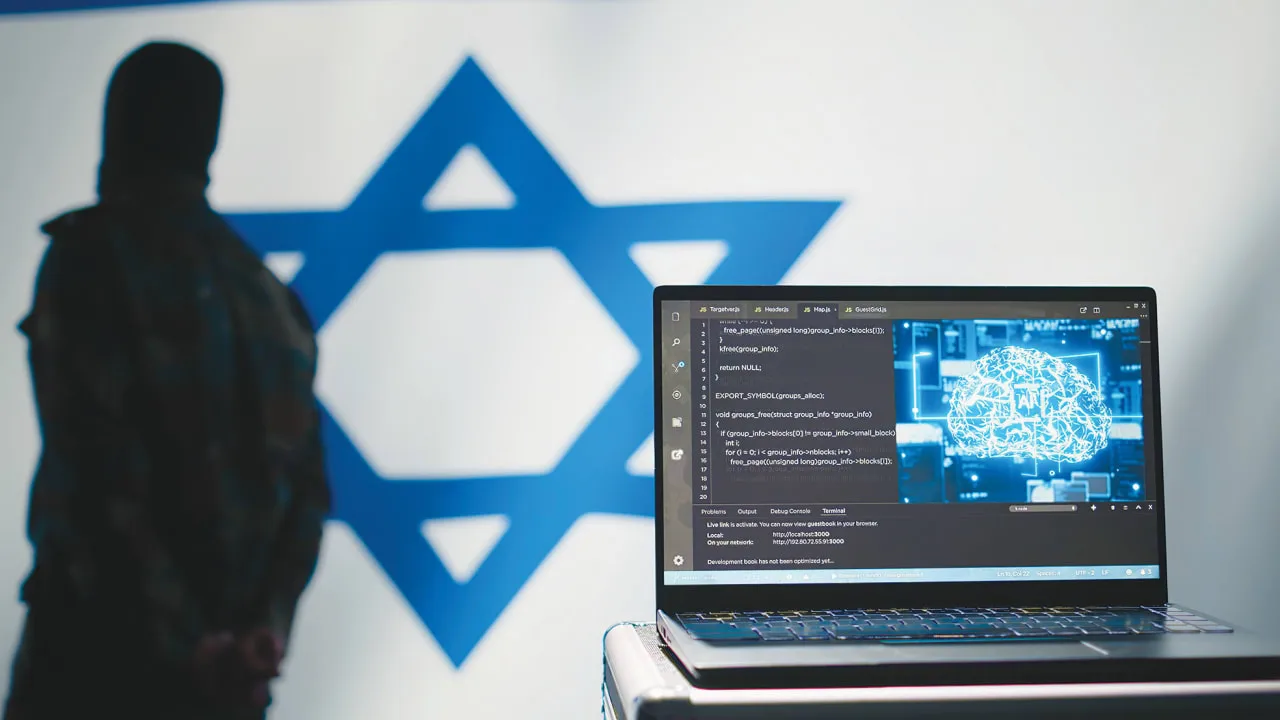

«Кибер-оружие доступно даже ребёнку в старшей школе и младшем школьнике. В период Короны, когда сотни миллионов подростков были отправлены домой и начали работать за компьютером, небольшой процент из них обнаружил, что это также способ заработать незаконные деньги», — говорит Игаль Унна, бывший руководитель Национального киберподразделения Израиля в 2018-2022 годах и глава подразделения кибер-разведки Шин Бет. «Это очень просто, и с помощью базового поиска любой может погрузиться в этот мир взлома и осуществить угрозу или кибератаку».

«Как только кто-то без разрешения получает доступ к учётной записи, он может совершить несколько действий: украсть информацию для какой-либо политической организации, что является шпионажем; украсть личную информацию, например, данные пациентов больниц, как это недавно произошло в Израиле. Но он также может нанести ущерб», — объясняет Унна. «Получив контроль над информационной системой, он может фактически разрушить систему или удалить из неё информацию».

Унна упоминает недавний случай, когда Иран и «Хезболла» атаковали больницу «Зив» в Цфате в попытке нанести ущерб. «Им это не удалось, но была утекла много личной информации о пациентах», — говорит он.

С какой целью они используют такую информацию?

«Публикация информации может вызвать у израильской общественности чувство смущения, растерянности или отсутствия доверия к стране, к её системам, к правительству, к его способности защищать граждан. Это особенно актуально в демократической стране. Наши враги используют это, чтобы управлять ситуацией: они знают, что владеют конфиденциальной информацией и готовы не публиковать её, если получат выкуп», — говорит Унна.

«В отличие от «старого мира», где требуется сложное вооружение, например, истребитель, которым не каждый может владеть, кибероружие может нанести в тысячу раз больший ущерб. Кибероружие — самое простое оружие в мире, а атакующими могут быть все, у кого есть компьютер и доступ в Интернет. Ущерб, который можно нанести с помощью этого простого оружия, в десять раз превышает ущерб от Хиросимы. Можно расплавить ядерные реакторы, сбить самолёты, нанести огромный ущерб».

Расплавление ядерных реакторов? Реалистичен ли этот сценарий, который был предложен вам во время вашего руководства национальной киберсистемой Израиля?

«Такой сценарий был испытан и доказал свою эффективность в мире (не в Израиле), и есть примеры, когда он был успешным. В киберпространстве реальность часто превосходит любое воображение, которое Голливуд может создать в своих фильмах».

«Я помню реактор в Иране, где в 2010 году был активирован вирус Stuxnet. Обычно это не объекты, которые можно взломать стандартным способом, поскольку они не подключены к сети. Остаётся лишь надеяться, что кто-то из сотрудников подключит внешнее устройство, заражённое вирусом».

«Важно провести различие между повреждением центрифуг и повреждением реактора. Stuxnet повредил не реактор, а центрифуги для обогащения урана (эти цилиндры производят топливо для ядерного реактора). Не существует ничего, что в конечном итоге не было бы связано хотя бы одним соединением с чем-то, подключённым к сети», — говорит Унна.

Унна также упоминает риск для гражданской авиации в результате киберопераций. «Риск для гражданской авиации от кибератак является реальным, учитывая, что самолёты становятся всё более цифровыми и компьютеризированными. В авиационной отрасли всё взаимосвязано по соображениям безопасности и эффективности. Сегодня в этой области работают компании, разрабатывающие решения для защиты».

Какова же разница между сегодняшними киберугрозами и теми, что были несколько лет назад?

«Десять лет назад киберугроз практически не существовало, и тенденция развития очевидна. Сначала был шпионаж, интерес к возможности незаметно подсмотреть и украсть чужую информацию. Затем появились атаки с требованием выкупа, которые наносят условный ущерб. Последняя тенденция — это атаки на сознание и влияние, которые являются очень мощными».

Как вы определяете «твердость духа и влияние»?

«Эти кибератаки не направлены на шпионаж или нанесение ущерба. Основная мотивация за ними не финансово-криминальная. Это атаки, цель которых — создать психологическое воздействие, способствующее побуждению к общественным или индивидуальным действиям. Например, кибератаки, влияющие на выборы, или атаки, подрывающие легитимность определённого правительства и т.д. Примером этого могут служить заявления ФБР о том, что российская киберактивность вмешивалась в результаты президентских выборов в США в 2016 году», — объясняет Унна.

О кибератаке на заправочные станции в Иране Унна говорит: «В кибермире не принято брать на себя ответственность за атаки. Недавно в Иране произошла крупная атака, в результате которой около 70% заправочных станций в стране были закрыты почти на неделю. Это случилось вскоре после кибератаки на больницу Зив в Цфате. Ответственность за атаку в Иране взяла на себя группа «Воробей Хищника», которой приписывают все атаки. Они находятся в Иране. Некоторые утверждают, что это израильская ударная группа из-за возможности и мотивации атаковать так в Иране. В то же время есть мнения, что это не израильская группа, а иранская оппозиция».

«Другой пример — кибератаки во время российско-украинской войны, которые вывели из строя почти все гражданские коммуникации на Украине после атаки на серверы и оборудование сети связи «Cavestar», одного из крупнейших операторов телефонной и сотовой связи на Украине. Эти атаки повредили системы настолько, что их пришлось восстанавливать или строить заново. Представьте, что было бы, если бы в Израиле невозможно было бы пользоваться телефоном. Россия не взяла на себя ответственность за атаку. Упоминаются различные группировки, которые так или иначе связывают с Россией».

«Около двух с половиной лет назад была осуществлена кибератака, в результате которой на две недели были приостановлены все поставки топлива на западное побережье США. Это было значимое нападение, так как его осуществила российская преступная группировка с целью вымогательства. Они потребовали сумму денег, которая, по их мнению, была незначительной по сравнению с доходами компании, поставляющей топливо на заправки в США. Изначально компания отказалась платить, но через две недели сдалась и выплатила выкуп. В течение этих двух недель возле заправок в США скопились огромные очереди, и это привело к открытию уголовного дела против генерального директора, обвиняемого в недостаточных мерах предотвращения атаки.

В другом случае, в Финляндии, компания, оказывающая психиатрические услуги по всей стране, стала жертвой атаки. Вся конфиденциальная информация пациентов была слита и украдена у компании. Это привело к банкротству компании и уголовному преследованию генерального директора. Он получил условный срок, несмотря на то, что сам был жертвой атаки. Ему предъявляли обвинения в том, что он мог предотвратить эту атаку, но не предпринял всех необходимых действий для её предотвращения».

Это поднимает вопрос о том, кто несет ответственность за безопасность этих систем. В примере с кибератакой, в результате которой были прекращены все поставки топлива на западном побережье США — разве ответственность не лежит на Министерстве обороны США? Как вообще возможно, что эти системы подключены к Интернету и позволяют им подвергнуться нападению?

«Ответственность за защиту любой организации, будь то государственная, частная, коммерческая или правительственная, прежде всего лежит на её руководителях. В США федеральная ответственность за киберзащиту принадлежит не Министерству обороны, а в части — Министерству внутренней безопасности. Однако, как показал судебный процесс против генерального директора компании, поставляющей топливо, первоначальная ответственность за обеспечение хотя бы базовой киберзащиты, которая могла бы предотвратить атаку и связанный с ней ущерб, лежит на нём».

Была ли кибервойна во время резни 7 октября?

«Определённо нет. К сожалению, им даже не пришлось этого делать, так как они добились достаточного успеха с использованием традиционных, нетехнологических методов. Кибервозможности Хамаса были серьёзно подорваны Израилем во время операции «Страж стены», где мы уничтожили главу их киберсистемы и несколько хакеров. У них действительно были хорошие кибервозможности, но в настоящее время они не представляют угрозы на уровне, способном оказать серьёзное влияние на возможности Израиля. Никаких серьёзных кибератак до или после 7 октября обнаружено не было. После 7 октября началась волна нападений со стороны враждебных Израилю элементов, но я бы не назвал это значительной волной».

Унна объясняет, что Израиль разработал системы, которые считаются одними из самых передовых в мире для раннего обнаружения кибератак. «Примером такой системы является горячая линия 119 (аналогично горячей линии 100 для полиции), которая работает круглосуточно с человеческим реагированием. Мы первыми в мире разработали эту систему, и любой может позвонить по этому номеру, чтобы сообщить о нападении», — говорит он. «Кроме того, Израиль обладает уникальным в мире патентом на защиту множества ключевых объектов, таких как банки и больницы, которые не считаются критически важными системами, но они важны. Эти объекты защищены за счёт создания специализированных кибербезопасных подразделений в соответствующих регуляторных органах.

«Например, надзор за банками осуществляется их регулятором. Мы создали киберподразделение в рамках этого регулятора, которое использует информацию и профессиональные рекомендации от национальной киберсистемы, но отвечает за руководство и обеспечение соблюдения кибербезопасности в банках. Также есть Министерство связи, которое является регулятором телекоммуникационных компаний. У него есть своё киберподразделение, отвечающее за телекоммуникационные компании и так далее. То есть мы децентрализовали киберзащиту, распределив её на разные отраслевые уровни.

«Фактически у нас есть три уровня: критический уровень, где государство непосредственно управляет защитой на национальном киберуровне; средний уровень, который важен, но не критичен, где действует отраслевой регулятор; и третий уровень — горячая линия 119. Уровни угроз различаются, поэтому и защита адаптируется соответственно, подобно защитному костюму».

Опубликовано на сайте Epoch

Больше материалов на нашем телеграм канале Радио Хамсин >>